سایبر

مقالات مرتبط با سایبر در سایت بیگ نیوز بخوانید

تمامی مطالبی که در مورد سایبر و صحبت و انتقادهای که در مورد سایبر شده را در این قسمت آماده کرده ایم.

-

حوادث

عضویت هلال احمر ایران در گروه تهدیدات سایبری

این پست از سایت خبرگذاری بیگ نیوز برگرفته از سایت ” www.isna.ir ” در مورد مقاله ” عضویت هلال احمر ایران در گروه تهدیدات سایبری ” ارائه شده است، در صورتی که محتوای این پست مورد توجه تان واقع شده است به دسته بندی مربوطه مراجعه نمایید. رئیس جمعیت هلال…

-

استان ها

جنگ سایبری ذهن و فکر جوانان را هدف قرار داده است

این پست از سایت سایت اطلاع رسانی بیگ نیوز برگرفته از سایت ” www.isna.ir ” در مورد مقاله ” جنگ سایبری ذهن و فکر جوانان را هدف قرار داده است ” ارائه شده است، در صورتی که محتوای این پست مورد توجه تان واقع شده است به دسته بندی مربوطه…

-

حوادث

شناسایی ۱۰۰۰ قلم ابزار تقلب در کنکور / تشدید فعالیت مجرمان سایبری در ایام کنکور

این پست از سایت بیگ نیوز برگرفته از سایت ” www.isna.ir ” در مورد مقاله ” شناسایی ۱۰۰۰ قلم ابزار تقلب در کنکور / تشدید فعالیت مجرمان سایبری در ایام کنکور ” ارائه شده است، در صورتی که محتوای این پست مورد توجه تان واقع شده است به دسته بندی…

-

بین الملل

حمله سایبری موفق به وبگاههای بندر حیفا و یافا در فلسطین اشغالی

این پست از سایت بیگ نیوز برگرفته از سایت ” farsnews.ir ” تفصر مقاله ” حمله سایبری موفق به وبگاههای بندر حیفا و یافا در فلسطین اشغالی ” ارائه شده است، در صورتی که محتوای این پست مورد توجه تان واقع شده است به دسته بندی مربوطه مراجعه نمایید. به…

-

استان ها

سوء استفاده از کارت بانکی یکی از روشهای رایج مجرمان سایبری

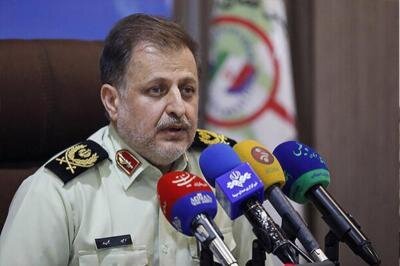

۱۴۰۲/۰۱/۰۸ ۱۷:۵۵:۴۱ | | کد خبر: ۱۴۵۳۷۹۱ ارسال به دیگران | پرینت رئیس پلیس فتا استان گیلان گفت: به هیچ عنوان تقاضای افراد ناشناسی که قصد استفاده از خدمات بانکی به وسیله کارت شما را دارند، نپذیرید. به گزارش خبرگزاری بیگ نیوز از گیلان ؛ سرهنگ”امیرحسین نقیآنلاین” اظهار داشت: در…

-

پزشکی و زیبایی

فیروزآبادی: شدیدترین حملات سایبری به ایران را در ماههای اخیر داشتیم

مراسم تودیع و معارفه رؤسای جدید و قدیم مرکز ملی فضای مجازی درحال برگزاری است. «ابوالحسن فیروزآبادی»، رئیس سابق مرکز ملی فضای مجازی و دبیر سابق شورای عالی فضای مجازی، گزارشی از 7.5 سال فعالیت خود در این سمت ارائه کرد و گفت:«امروز در آستانه یازدهمین سالگرد تشکیل شورای عالی…

-

پزشکی و زیبایی

وقتی معیار انتخاب افراد در حوزه سایبری، سواد و دانش نیست،حمله سایبری به راحتی شکل میگیرد

عامل اولدر این زمینه چندین سکوت و تکذیب وجود دارد. ما با سکوت یا انتشار منکر راه به جایی نخواهیم برد. با شناسایی دقیق عوامل است که در چنین تجربیاتی میتوان دانش را به بخشهای دیگر منتقل کرد و از تکرار حوادث جلوگیری کرد، اما متأسفانه نهادها و سازمانها یاد…